Summit - Walkthrough

Objetivo

Siguiendo la prioridad ascendente de indicadores de la Pirámide del Dolor , el objetivo es aumentar el coste de las operaciones de los adversarios simulados y ahuyentarlos para siempre. Cada nivel de la pirámide te permite detectar y prevenir varios indicadores de ataque.

Requisitos previos de la sala

Será beneficioso completar las salas anteriores de Cyber Defence Frameworks module En concreto, lo siguiente:

Detalles de conexión

Hacer clic en Iniciar máquina para implementar la aplicación y navegar hasta https://LAB_WEB_URL.p.thmlabs.com una vez que se haya completado la URL.

Nota: Es posible que se necesiten algunos minutos para implementar la máquina por completo. Si recibe una respuesta de “Puerta de enlace incorrecta”, espere unos minutos y actualice la página.

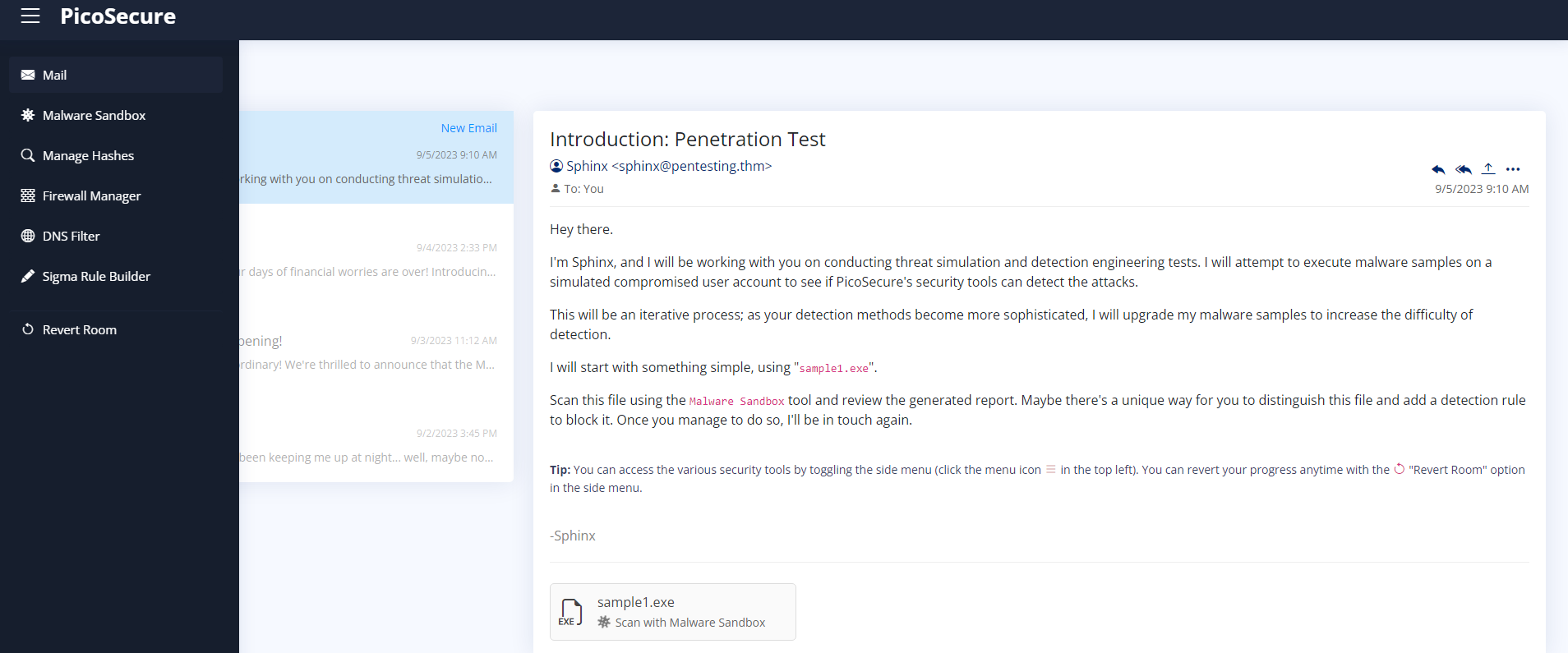

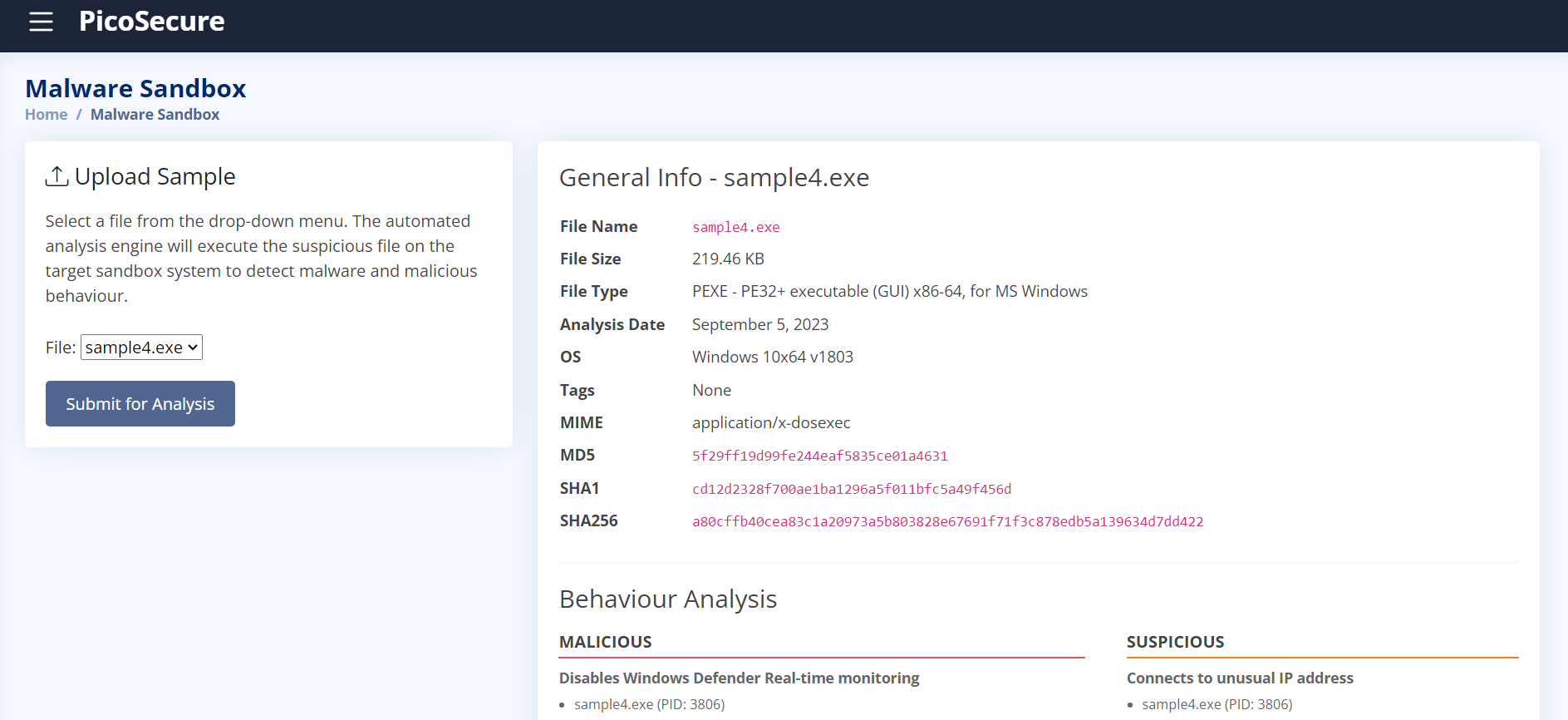

Al entrar a la url de la sala nos aparecerá un sitio web en donde tendremos que completar algunos desafíos:

- Malware Sandbox: es un sistema automatizado de análisis diseñado para detectar tanto malware como comportamientos maliciosos.

- Manage Hashes: permite bloquear amenazas basándose en firmas de archivos específicas.

- Firewall Manager: posibilita la configuración de reglas de firewall para permitir o denegar el tráfico entrante y saliente según las direcciones IP de origen y destino.

- DNS Filter: facilita la creación de reglas DNS para permitir o denegar el tráfico entrante y saliente según el nombre del dominio o subdominio.

- Sigma Rule Builder: proporciona una interfaz sencilla para crear o modificar reglas Sigma.

Nota: En el apartado Mail se nos da información adicional que nos ayuda a resolver cada punto.

¿Cuál es el primer indicador que recibe después de detectar con éxito sample1.exe?

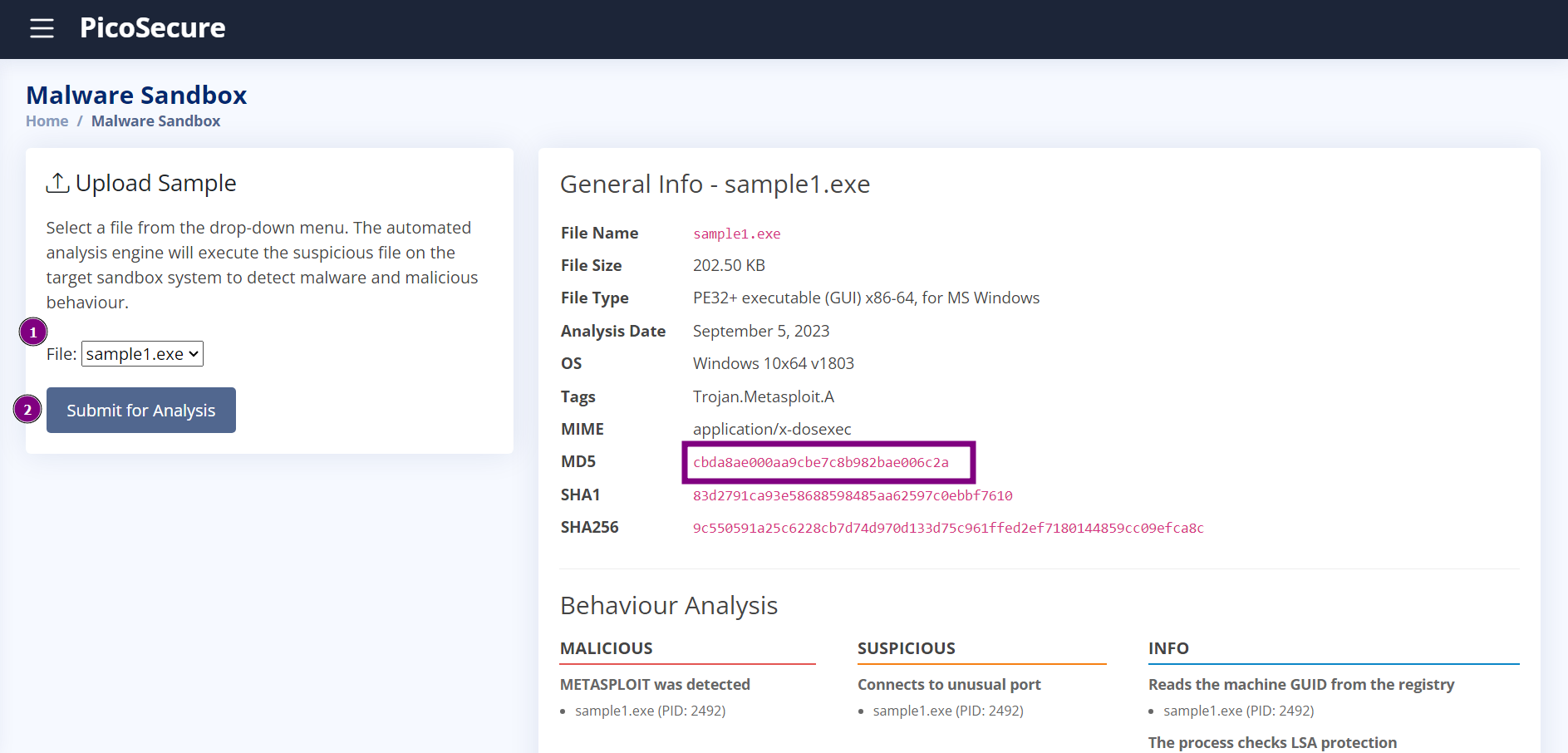

Tendríamos que ir a “Malware Sandbox” seleccionar sample1.exe y hacer clic en Submit for Analysis para analizar el archivo ejecutable.

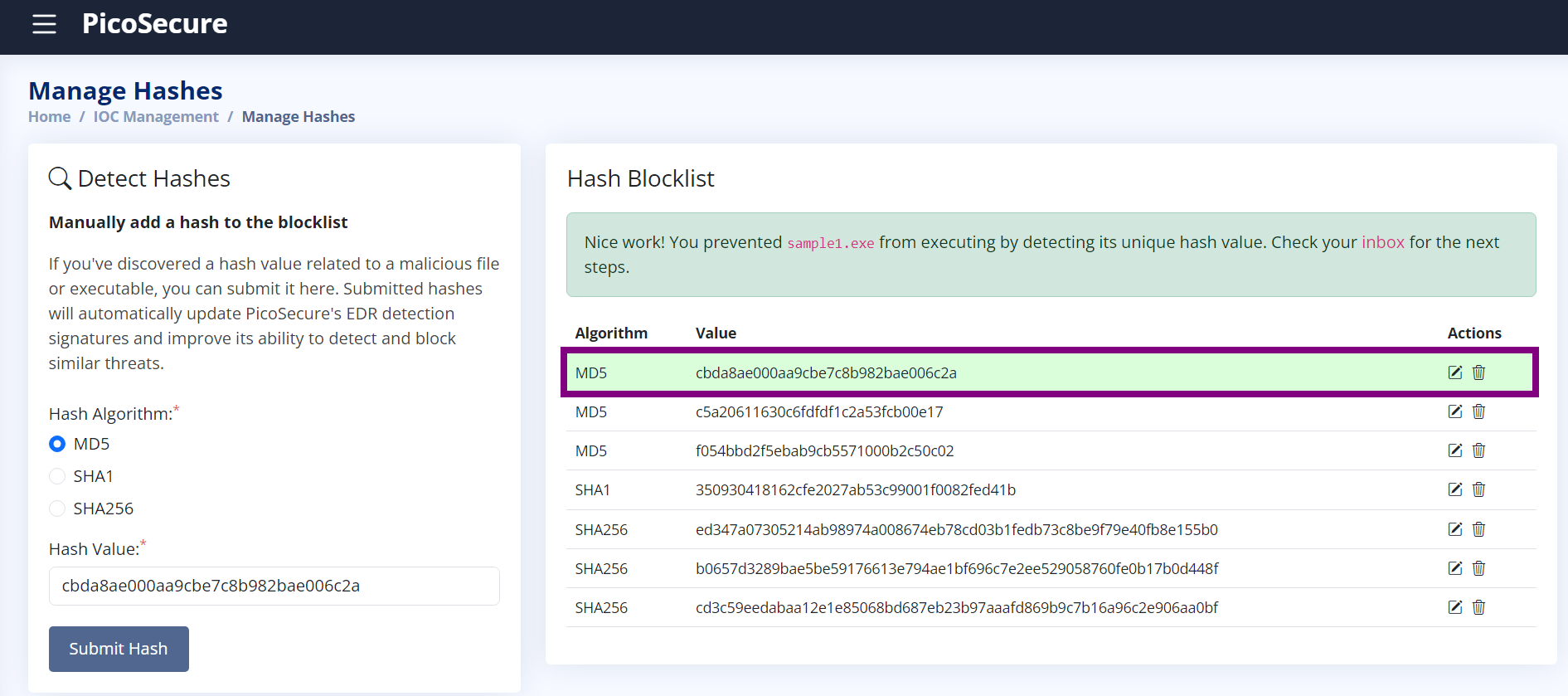

Al tener los resultados del análisis tendríamos que copiar el hash MD5 y dirigirnos hacia Manage Hashes donde pegaremos el hash:

cbda8ae000aa9cbe7c8b982bae006c2ay haríamos clic en Submit Hash.

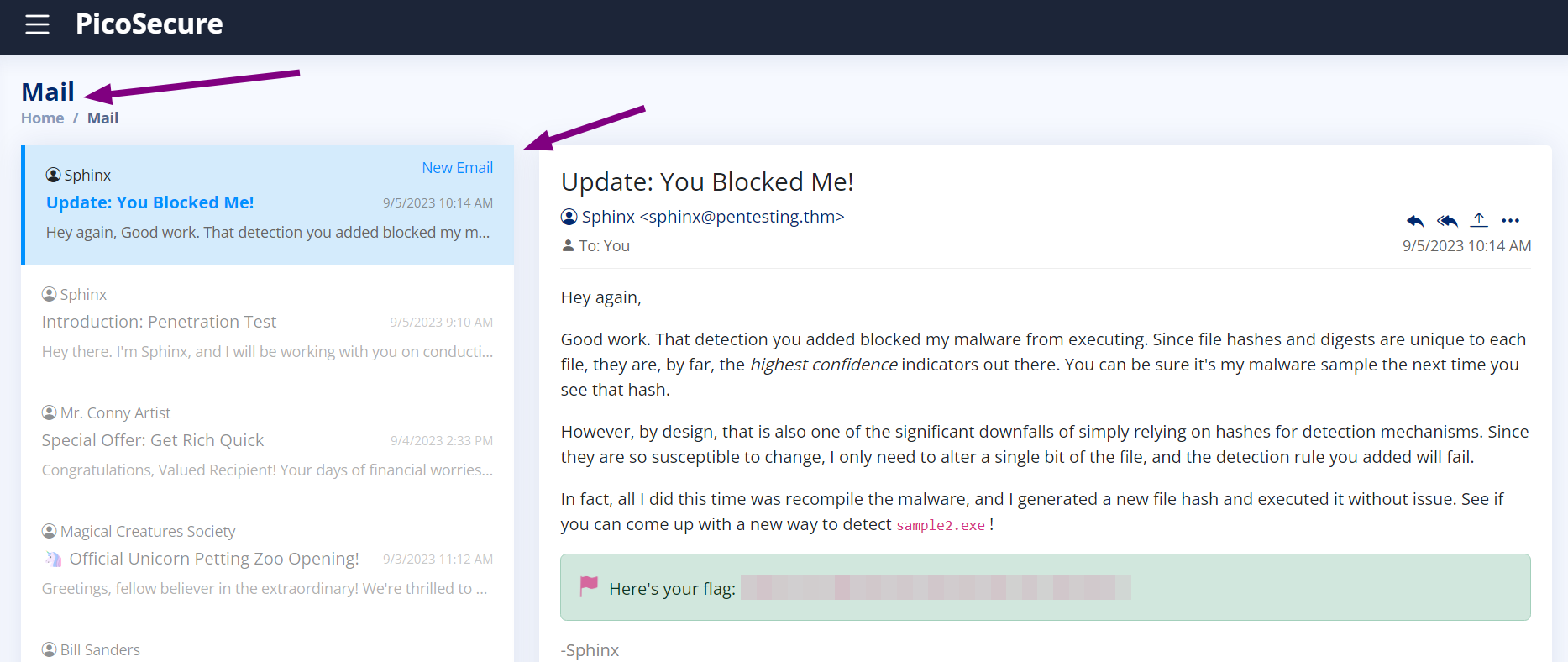

Si nos dirigimos a Mail encontraríamos la bandera correspondiente:

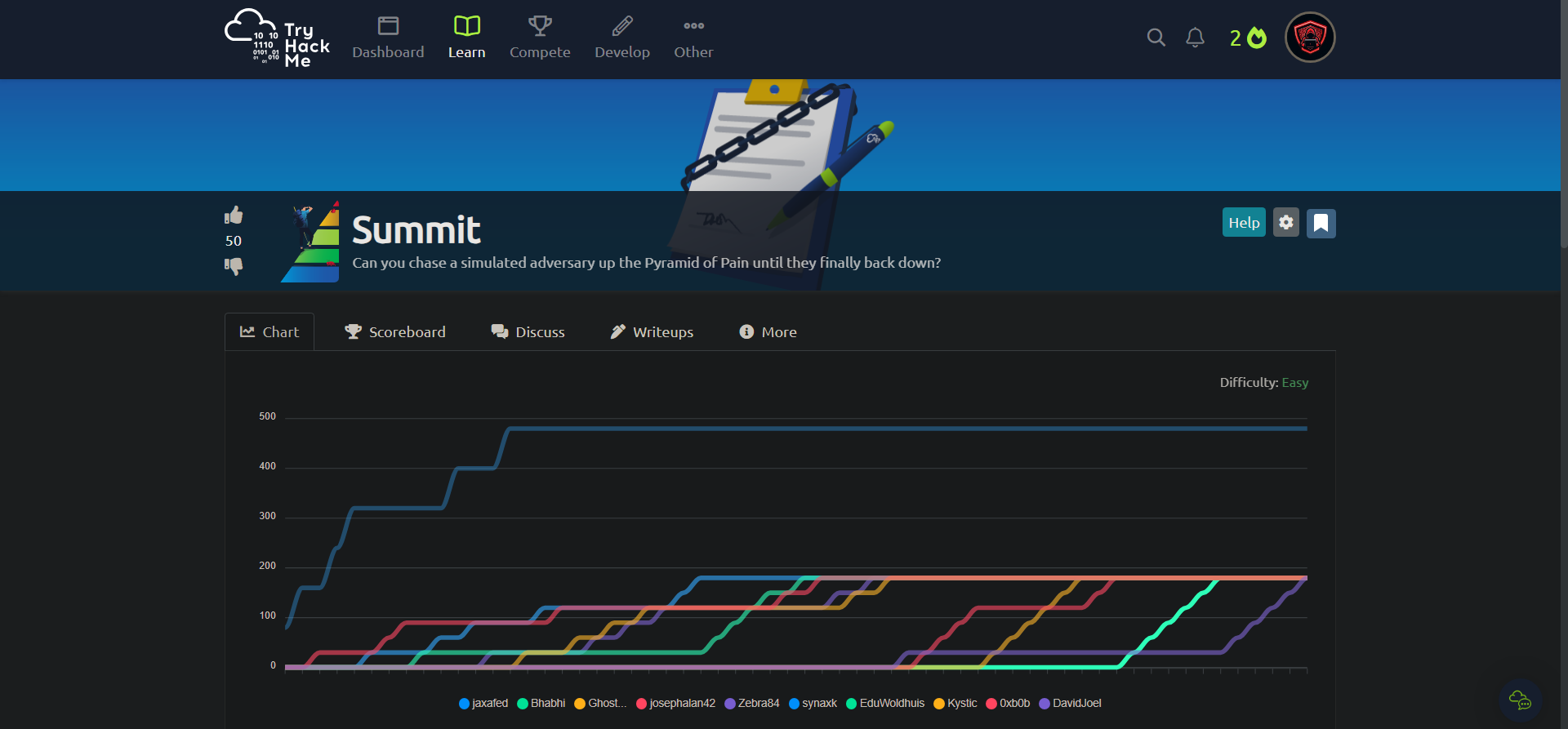

¿Cuál es el segundo indicador que recibe después de detectar correctamente sample2.exe?

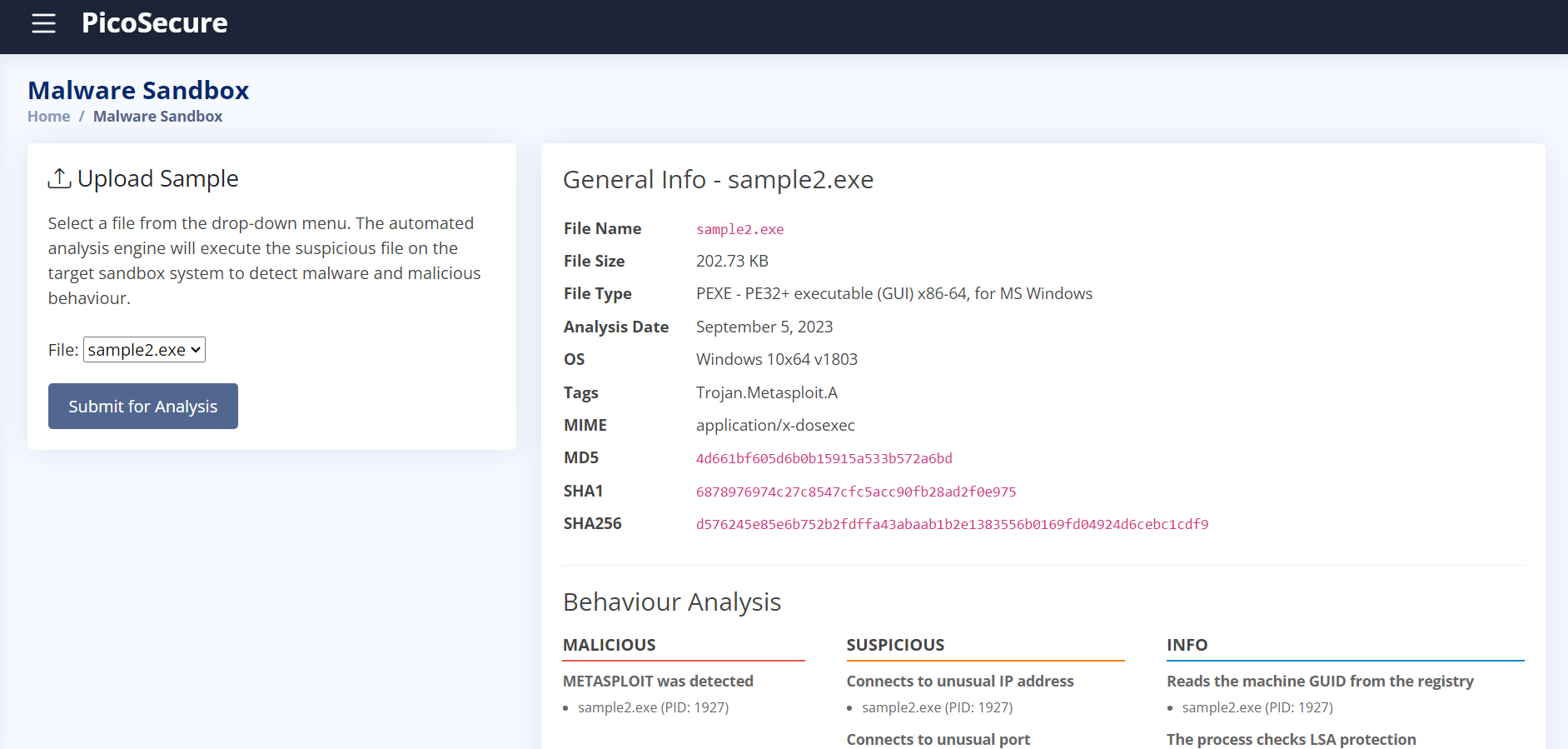

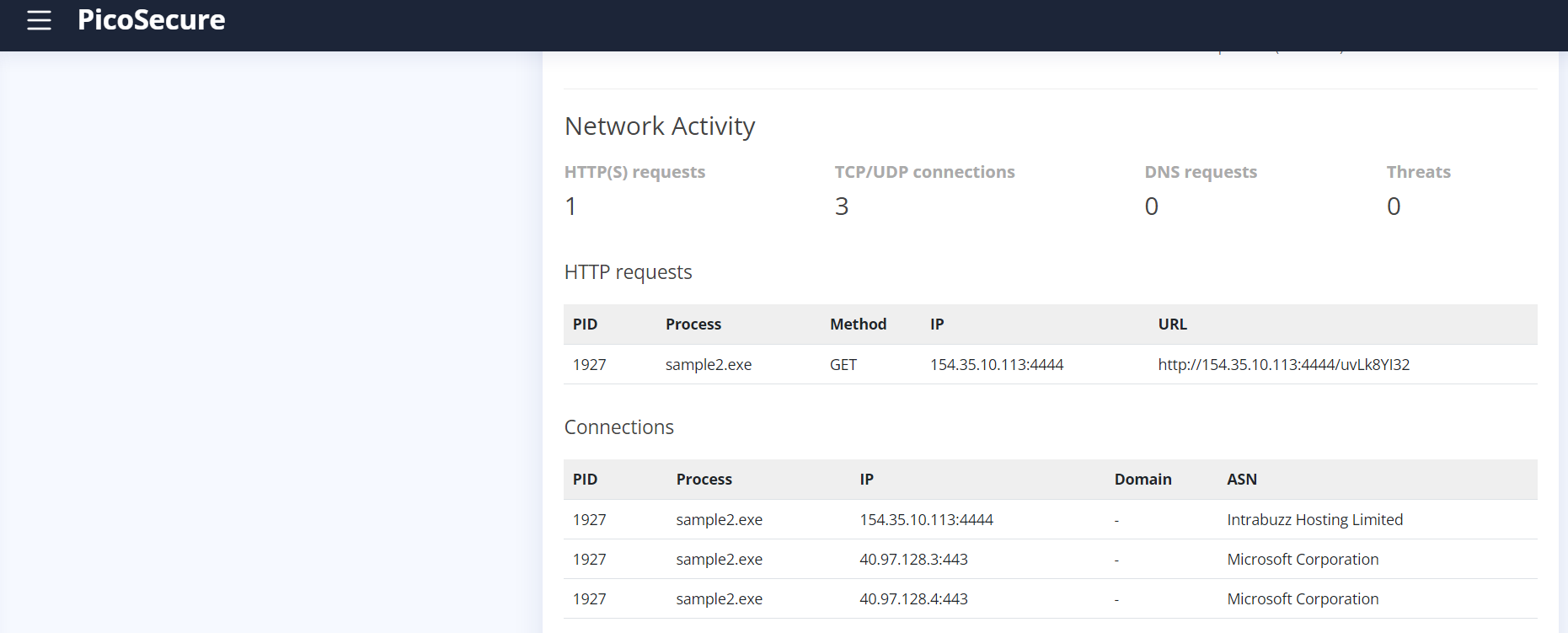

Al analizar la muestra de sample2.exe el análisis sería el siguiente:

Importante: Vimos en el sample1 la utilidad que tiene el hash el cual lo usamos para detectar archivos maliciosos en función de análisis previos, por lo que se limita a amenazas conocidas y en caso de que el archivo se altere el hash cambiaría y por lo tanto el archivo malicioso no sería detectado como tal.

Al observar el análisis anterior nos podemos dar cuenta que sample2.exe salía por la dirección IP 154.35.10.113 la cual podría ser usada incluso para operaciones de CC (Command & Control) para prevenir cual actividad maliciosa procedo a bloquear el tráfico saliente de esa IP mediante una regla de firewall.

Para bloquear el tráfico procedente de la IP 154.35.10.113 tendríamos que ir al Firewall Manager y crear una regla.

Parámetros del Firewall

- Type: Indica el tipo de regla del firewall; en este caso, es “Egress”, lo que significa que controla el tráfico saliente.

- Source IP: Especifica la dirección IP origen del tráfico; “Any” indica que se aplica a cualquier dirección IP origen.

- Destination IP: Especifica la dirección IP destino del tráfico; aquí es 154.35.10.113.

- Action: Indica la acción que tomará el firewall cuando se cumplan las condiciones especificadas; “Deny” significa que bloqueará el tráfico.

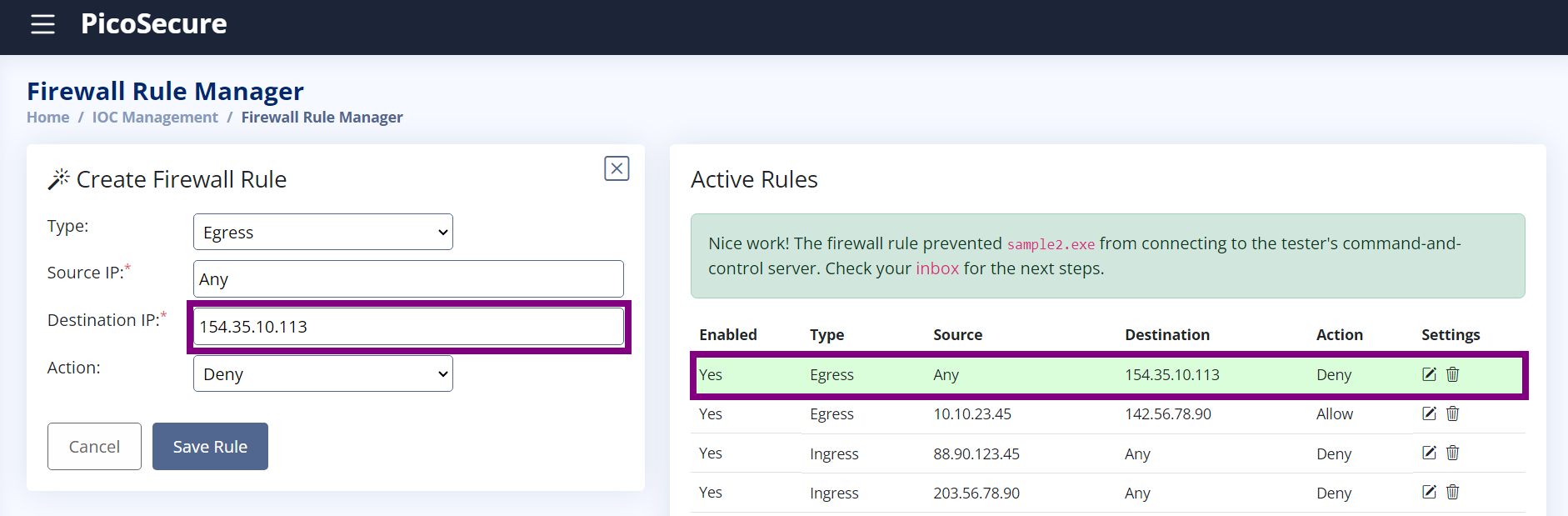

¿Cuál es el tercer indicador que recibe después de detectar con éxito sample3.exe?

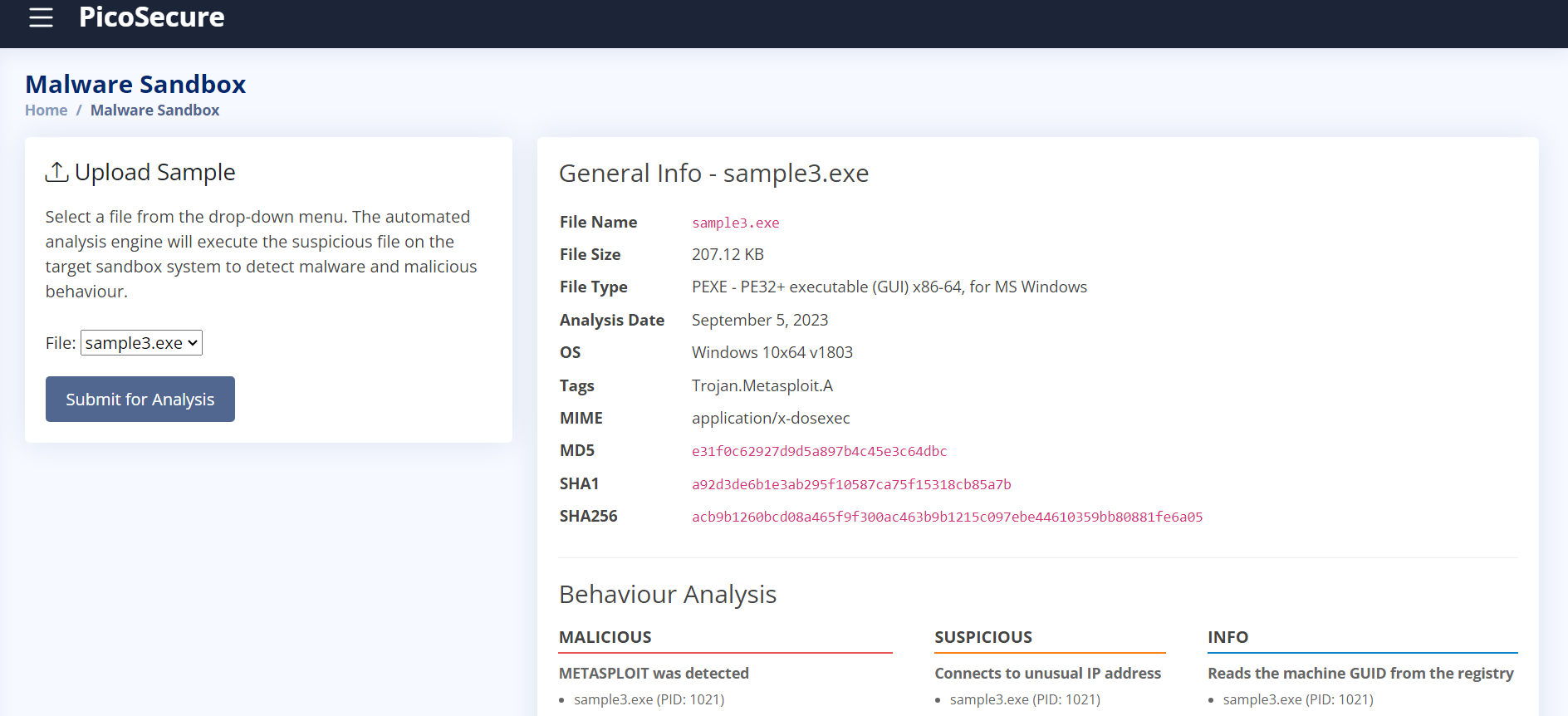

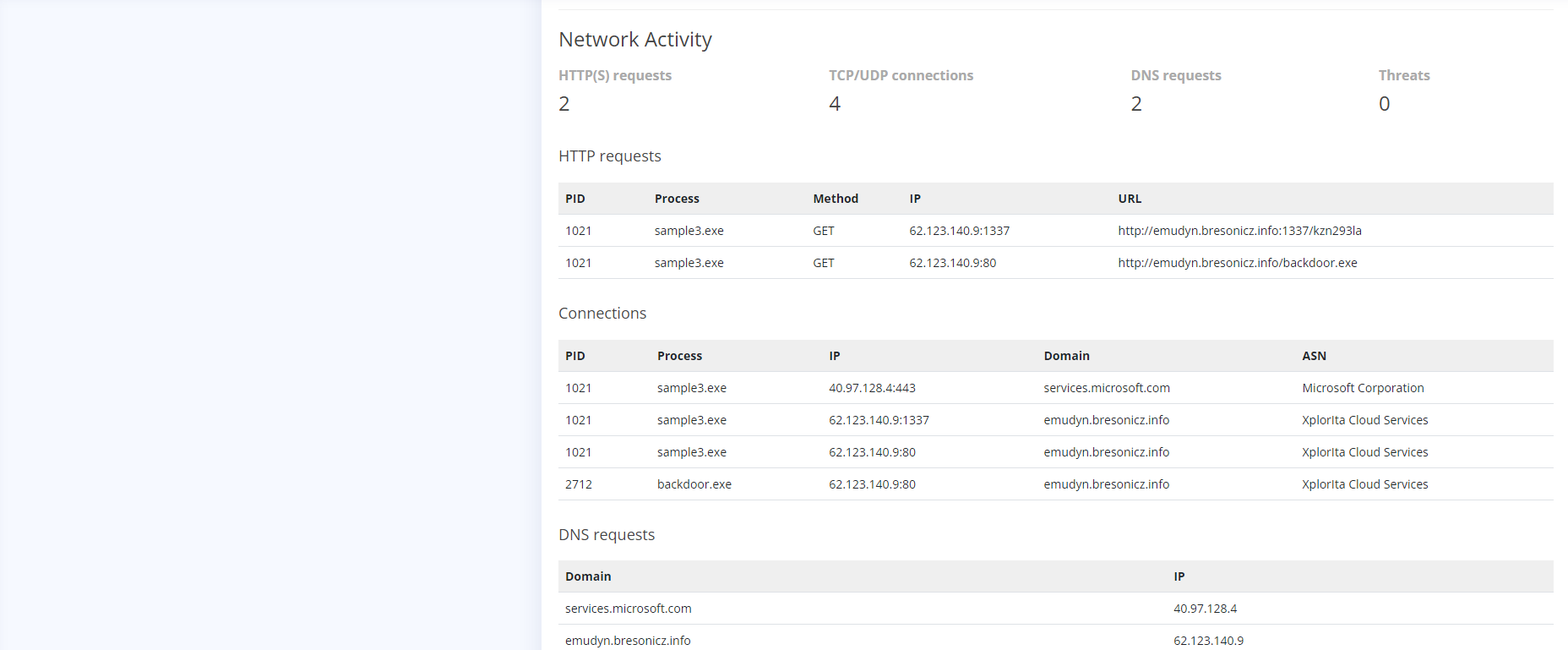

Luego de analizar el archivo sample3.exe obtendríamos estos resultados:

Importante: El atacante usa servicios en cloud para poder cambiar su IP. Por lo que tenemos que cambiar el método para poder detectar esta amenaza.

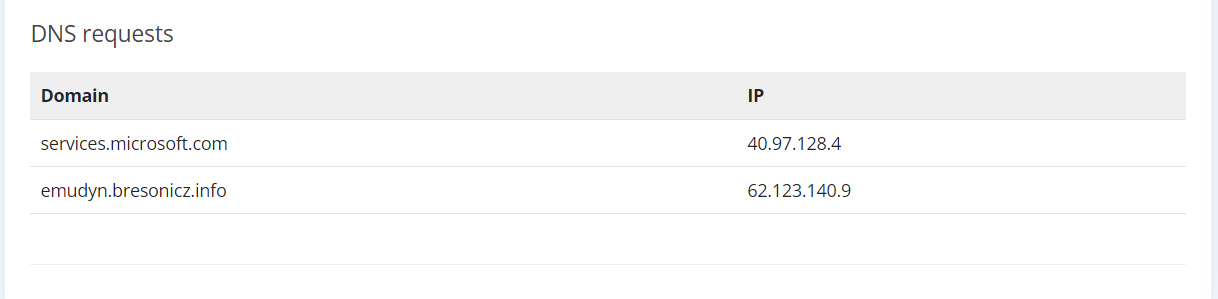

Al ver los resultados del análisis anterior en el apartado: DNS requests nos damos cuenta de que sample3 tiene un dominio asociado:

http://emudyn.bresonicz.infoel cual también bloquearemos.

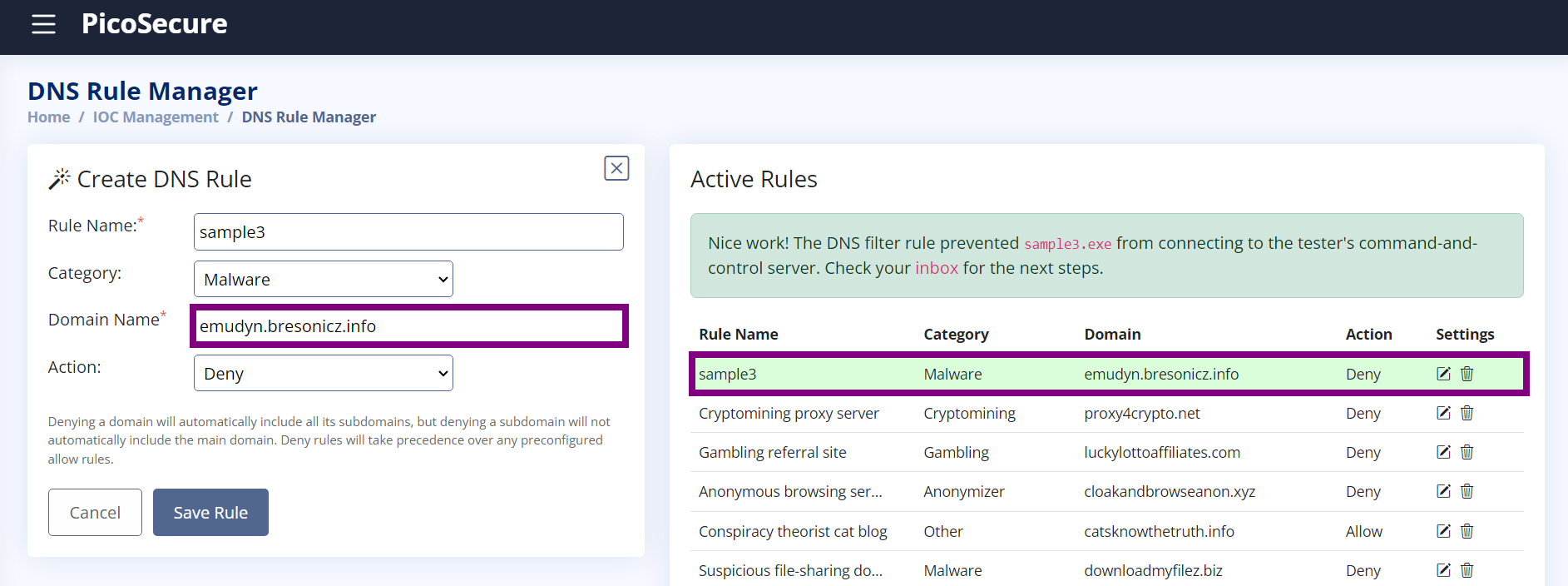

Para esto tendríamos que entrar en DNS Filter y crear una regla de DNS en donde tendríamos que denegar la conexión de este dominio.

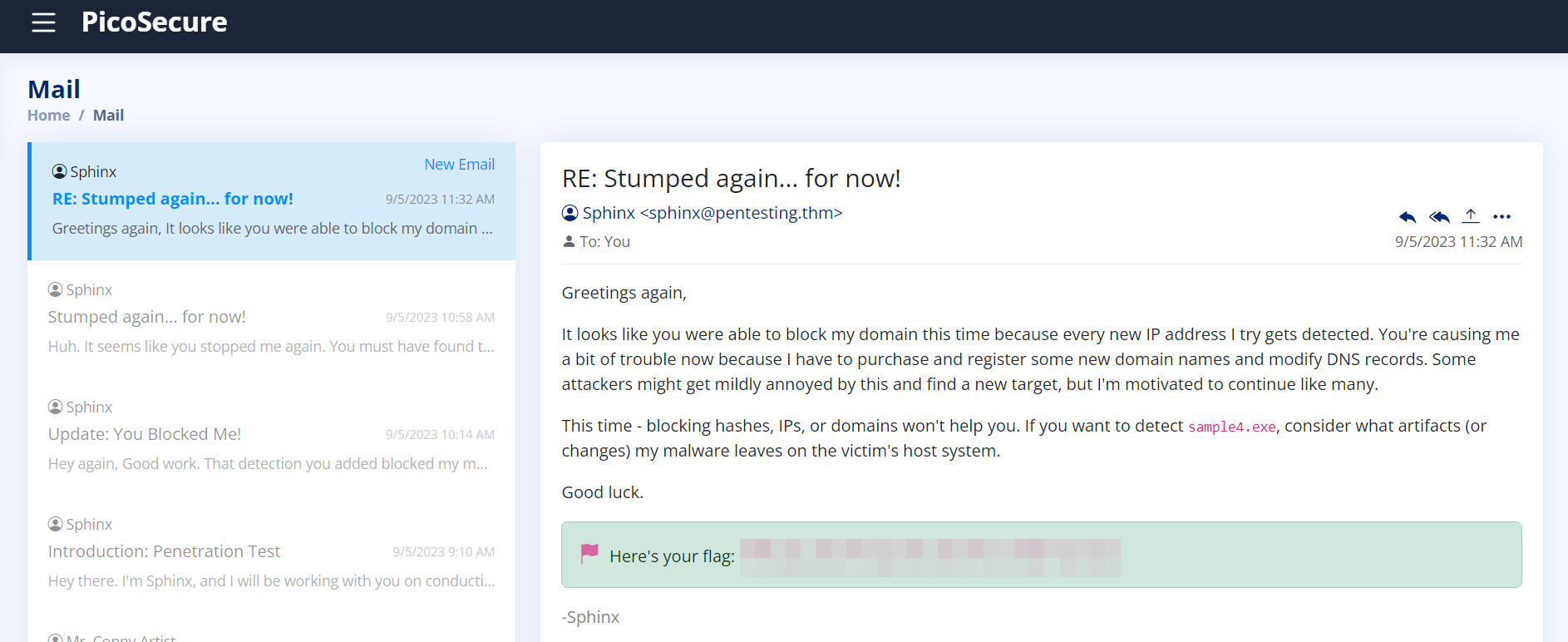

Si vamos al Mail podremos ver la bandera correspondiente a este ejercicio:

¿Cuál es el cuarto indicador que recibe después de detectar con éxito sample4.exe?

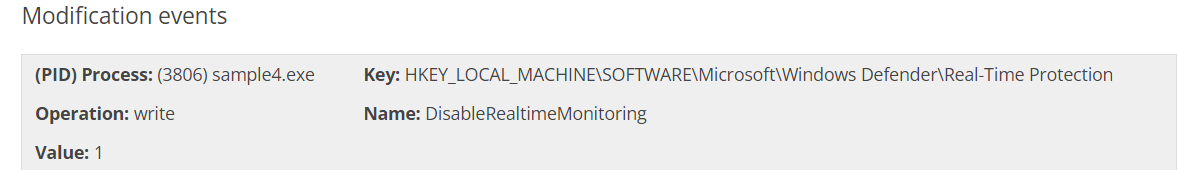

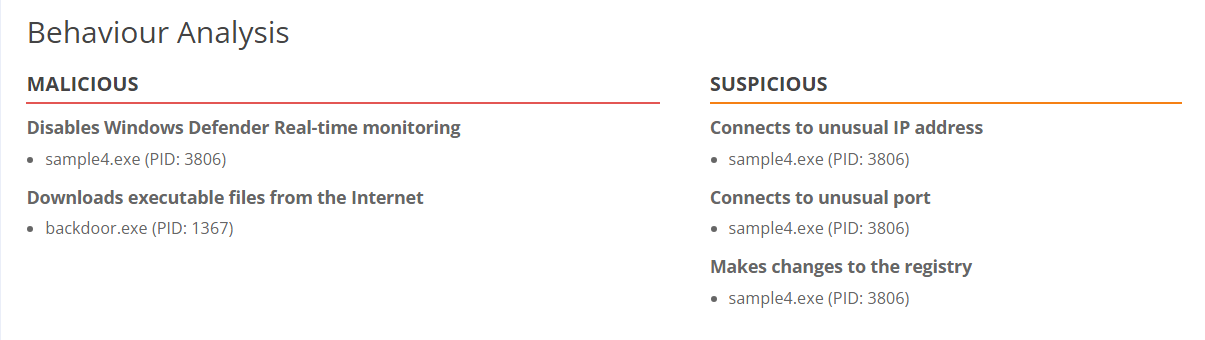

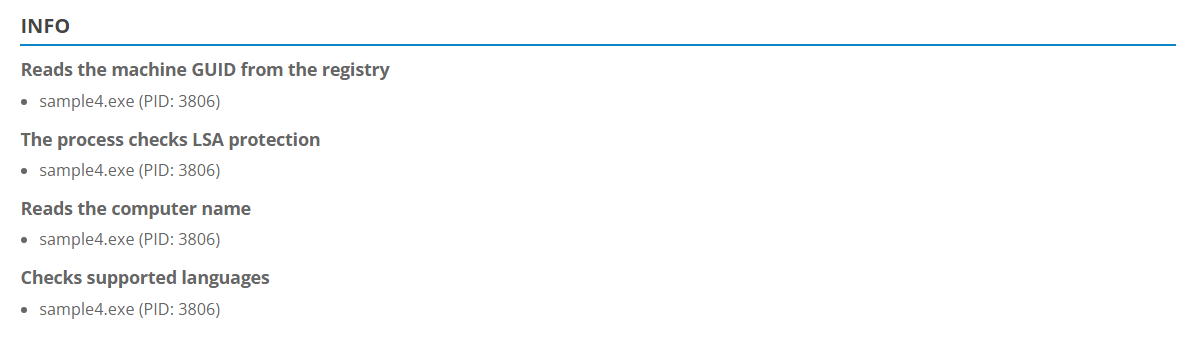

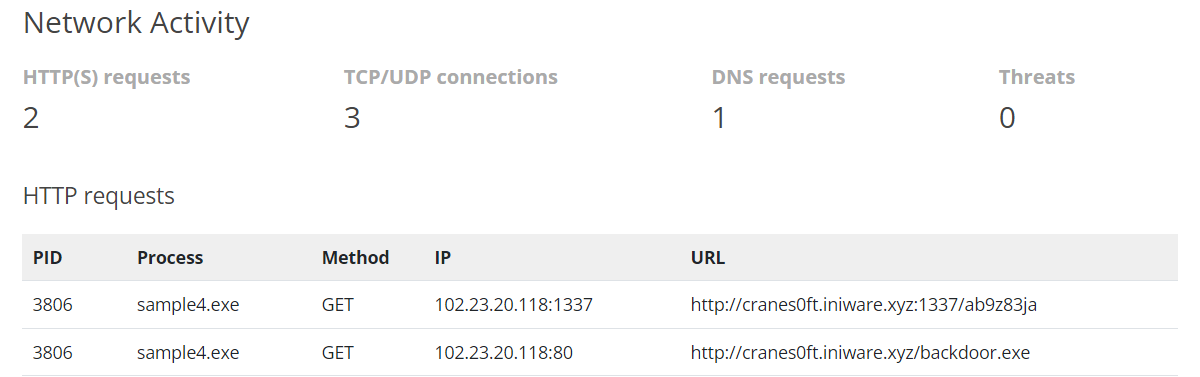

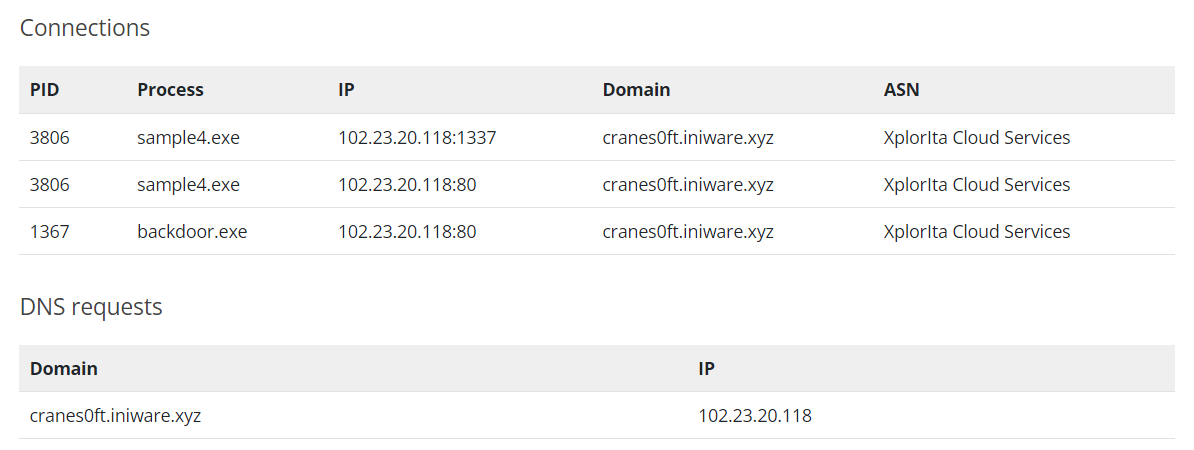

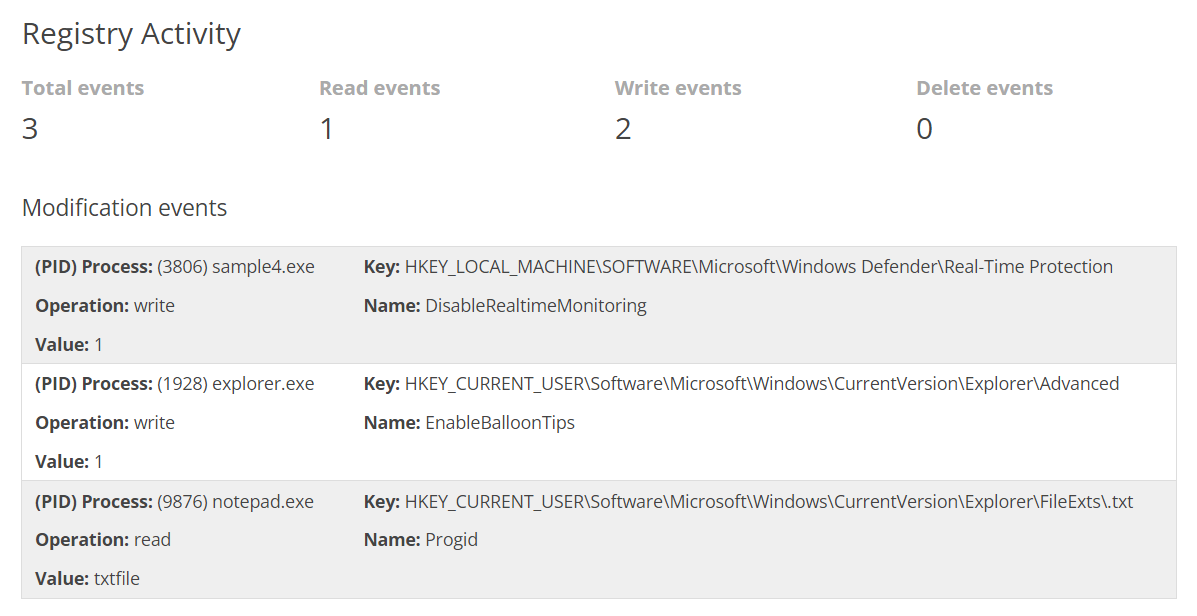

Al analizar el ejecutable sample4.exe estos serían los resultados:

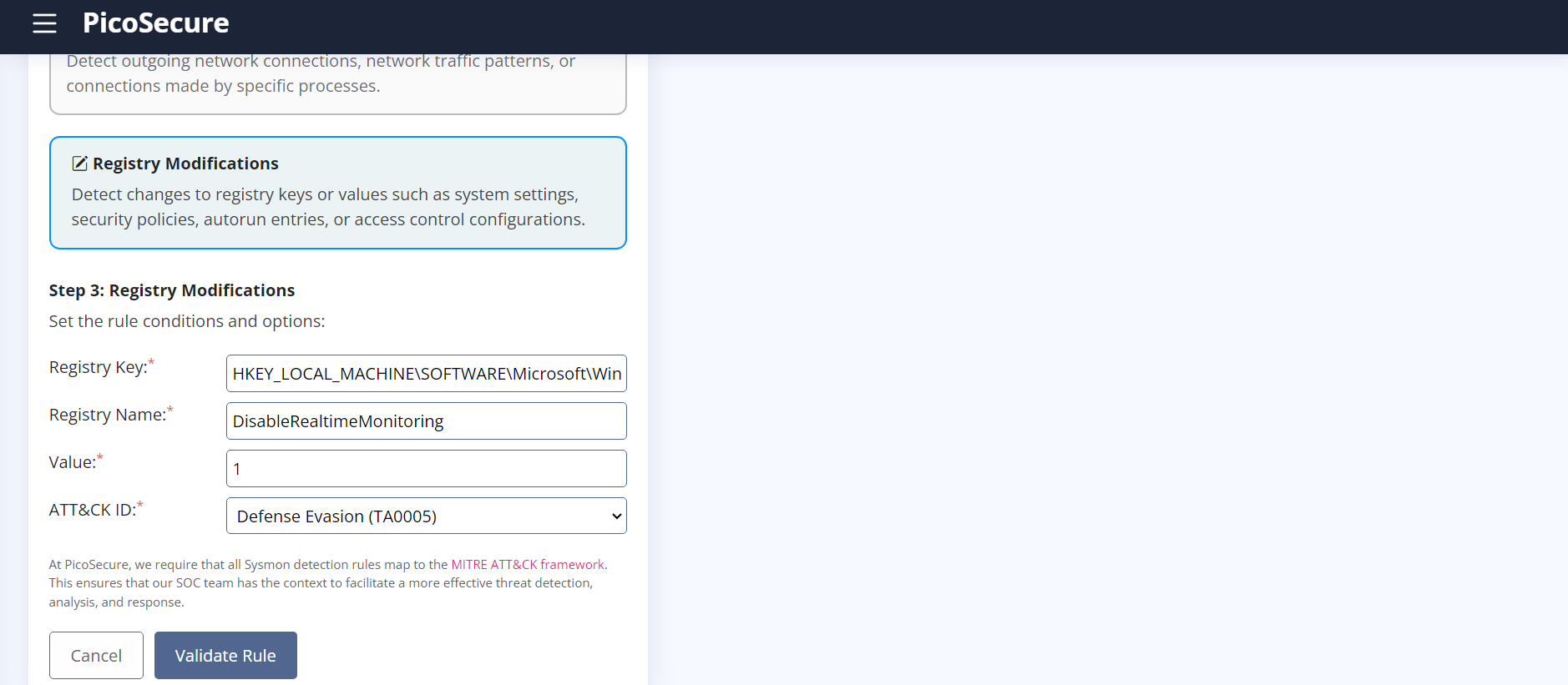

Para resolver este ejercicio tendríamos que dirigirnos hacia:

Sigma rule builder > create sigma rule > Sysmon Event Logs > Registry Modifications. La intención es que la regla detecte los cambios o modificaciones que se sucedan.Al completar los campos que se nos piden se generaría una regla sigma:

Nota: Para saber que se trata de Defense Evasion solo habría que investigarlo en la matriz de MITRE ATTACK.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

title: Modification of Windows Defender Real-Time Protection

id: windows_registry_defender_disable_realtime

description: |

Detects modifications or creations of the Windows Defender Real-Time Protection DisableRealtimeMonitoring registry value.

references:

- https://attack.mitre.org/tactics/TA0005/

tags:

- attack.ta0005

- sysmon

detection:

selection:

EventID: 4663

ObjectType: Key

ObjectName: 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection'

NewValue: 'DisableRealtimeMonitoring=1'

condition: selection

falsepositives:

- Legitimate changes to Windows Defender settings.

level: high

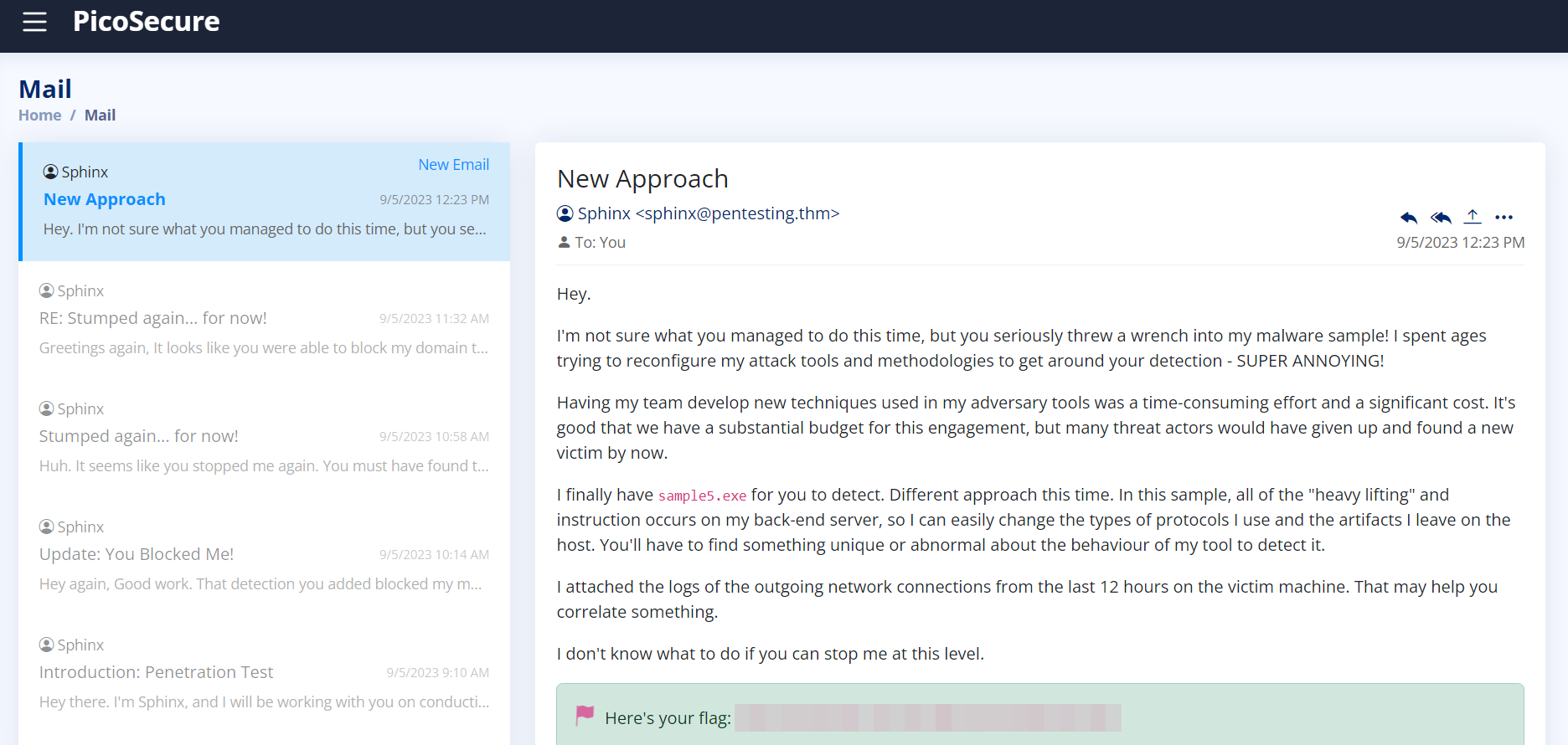

¿Cuál es el quinto indicador que recibe después de detectar con éxito sample5.exe?

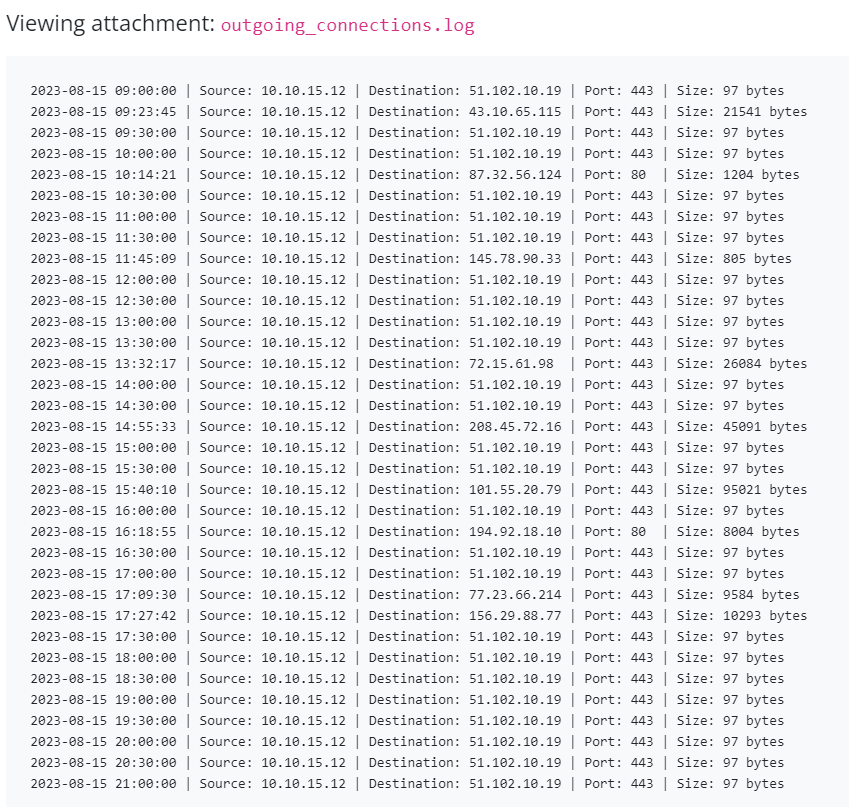

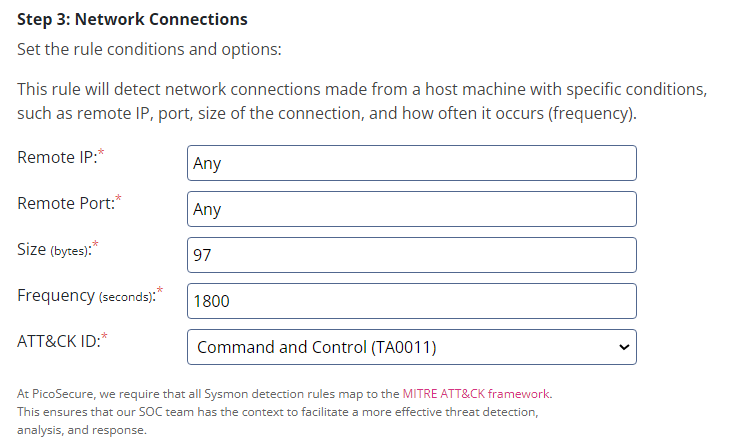

El ejercicio a continuación, se basará en la siguiente imagen:

Para resolverlo solo tendríamos que ver el comportamiento de este registro, debido a que el tráfico saliente con un tamaño de 97 bytes cada 30 minutos.

Vamos a la siguiente ubicación: Sigma Rule Builder > Sysmon Event Logs > Network Connections y completamos todos los campos:

Nota: La frecuencia se tiene que colocar en segundos. En este caso sería 1800 por que 1800 segundos es lo equivalente a 30 minutos (60*30).

Se llegó a la conclusión que se trata de una operación de comando y control C&C. Debido a que las conexiones siguen un patrón específico en tiempo y en la cantidad de bytes.

Luego de concluir esta parte se genera una regla Sigma:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

title: Alert on Suspicious Beacon Network Connections

id: network_connections_criteria_sysmon

description: |

Detects network connections with specific criteria in Sysmon logs: remote IP, remote port, size, and frequency.

references:

- https://attack.mitre.org/tactics/TA0011/

tags:

- attack.ta0011

- sysmon

detection:

selection:

EventID: 3

RemoteIP: '*'

RemotePort: '*'

Size: 97

Frequency: 1800 seconds

condition: selection

falsepositives:

- Legitimate network traffic may match this criteria.

level: high

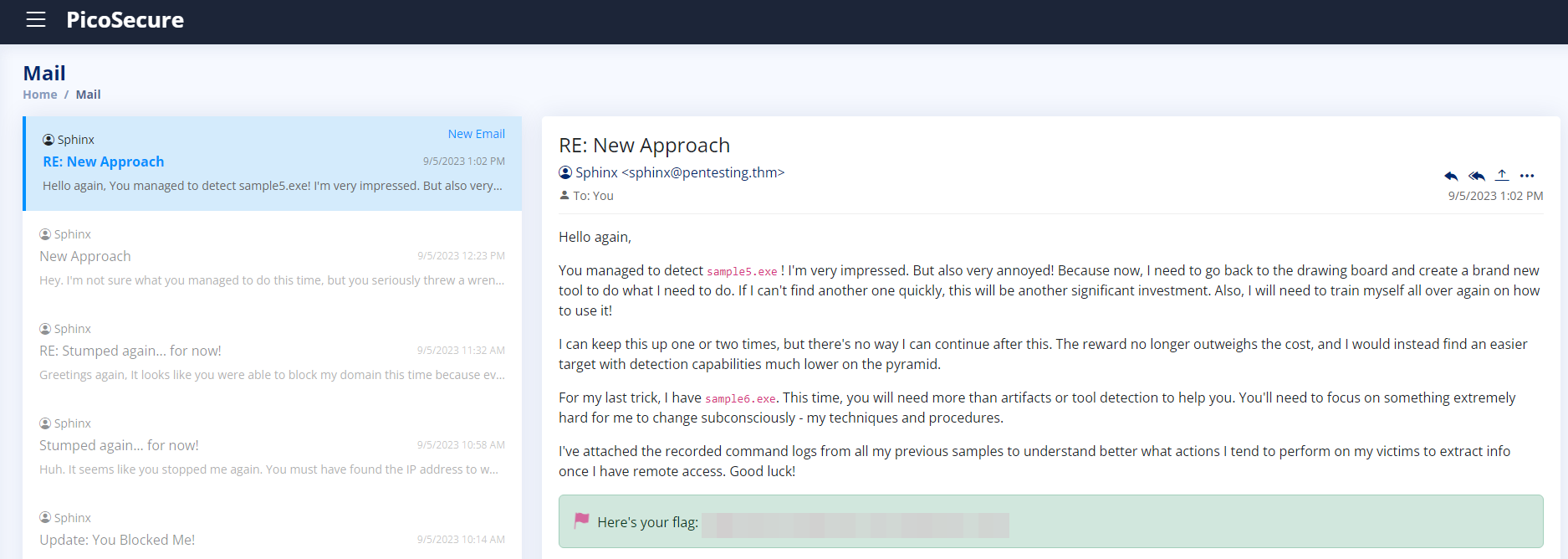

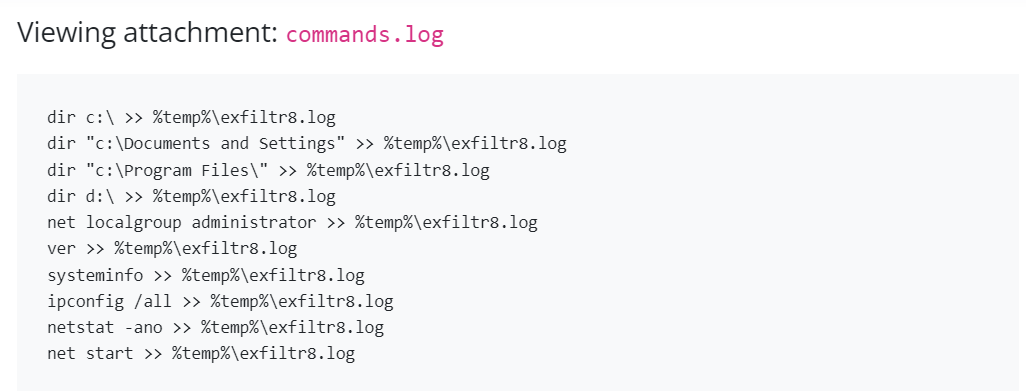

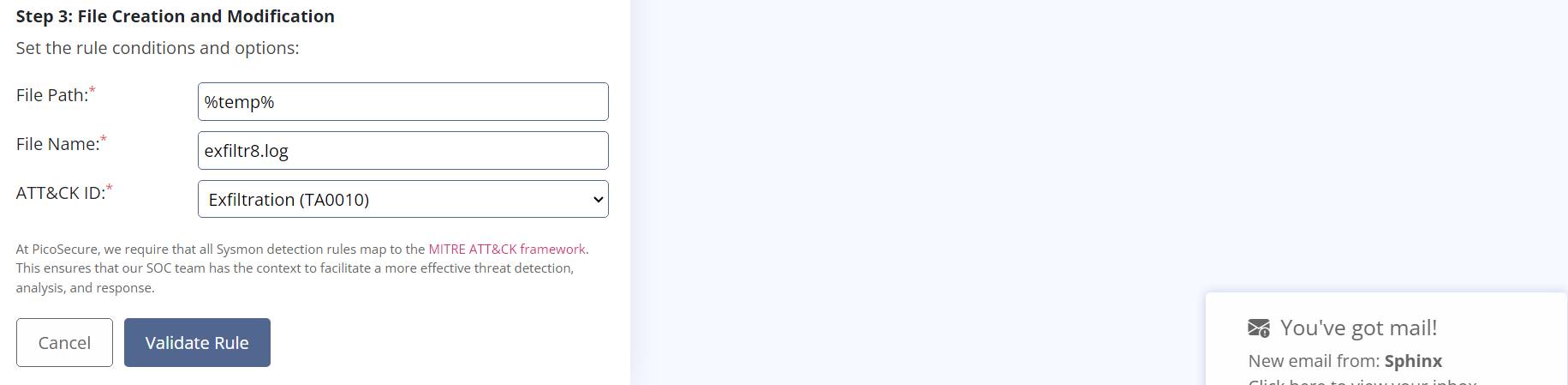

Sample 6

En este último ejercicio podemos ver el historial de comandos que el malware ha ejecutado para obtener información del sistema y la configuración de la red. También guarda esta información en un archivo de nombre: commands.log

Para resolver esto tendríamos que ir a:

Sigma Rule Builder > Sysmon Event Logs > File Creation and Mofificationy completamos los campos que se nos piden:

Si vamos a Mail podremos ver la bandera correspondiente a ejercicio y de esta forma damos fin a esta práctica.